Российские работодатели обучают своих сотрудников уловкам киберпреступников

Один из излюбленных инструментов киберпреступников – так называемая социальная инженерия, помогающая злоумышленникам обманом проникать во внутреннюю сеть компаний.

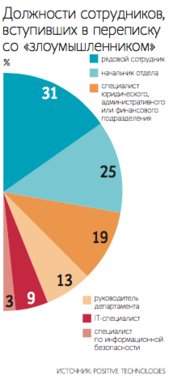

Один из излюбленных инструментов киберпреступников – так называемая социальная инженерия, помогающая злоумышленникам обманом проникать во внутреннюю сеть компаний. По наблюдениям компании Positive Technologies, тестировавшей защищенность российских предприятий, каждый третий сотрудник готов запустить файл из электронного письма или перейти по предложенной ссылке. В реальных атаках вложенные файлы содержат вредоносный код, а ссылки ведут на фишинговые сайты. А каждый десятый с готовностью вводит данные в поддельную форму аутентификации, пишет в своем отчете Positive Technologies. Также Positive Technologies обнаружила, что каждый седьмой сотрудник вступает с потенциальным злоумышленником в разговор по телефону или в переписку, раскрывая сведения о компании.

Компания анализировала защищенность 33 компаний в сферах промышленности, финансов. По договоренности с руководством она имитировала действия настоящих злоумышленников.

Сценарии социальной инженерии разнятся. Например – отправка зараженного резюме в отдел кадров, которое сотрудники с высокой долей вероятности откроют, указывает антивирусный эксперт «Лаборатории Касперского» Денис Легезо. Само резюме может быть взято из интернета, но вместе с ним будет прикреплен вредоносный код.

Positive Technologies тестировала компании письмами о выборе «Мисс компании». К письму прикладывали фотографию красивой девушки и сотрудники охотно переходили на якобы страницу с голосованием, говорит руководитель отдела аналитики информационной безопасности Positive Technologies Евгений Гнедин. В других тестах сотрудники массово открывали письма с файлом о премировании.

Positive Technologies тестировала компании письмами о выборе «Мисс компании». К письму прикладывали фотографию красивой девушки и сотрудники охотно переходили на якобы страницу с голосованием, говорит руководитель отдела аналитики информационной безопасности Positive Technologies Евгений Гнедин. В других тестах сотрудники массово открывали письма с файлом о премировании.

Руководитель направления «Аудит и консалтинг» Group-IB Андрей Брызгин называет самыми эффективными темами таких писем сообщения от регуляторов и госструктур, досудебные претензии, изменение реквизитов контрагентов, копии счетов и платежных поручений. По его словам, до 80% атак с выводом денег и остановкой бизнес-процессов начинается с легкомысленного перехода по ссылке из письма.

«Ростелеком» несколько раз в месяц сталкивается с мошенническими атаками на сотрудников, рассказывает его представитель Андрей Поляков. В Сбербанке фишинг называют одним из самых популярных инструментов социнженерии. За 2018 г. служба безопасности банка зафиксировала более 600 000 электронных писем с фишингом и вредоносными вложениями, сказал представитель банка.

Большинство опрошенных «Ведомостями» компаний говорят, что обучают сотрудников распознавать социальную инженерию. Например, МТС проводит учения, после которых сотрудники аккуратнее относятся даже к внутренним HR-рассылкам, говорит представитель оператора. В Сбербанке в ходе учений не только рассылаются учебные фишинговые письма, но и подбрасываются «зараженные» флешки и совершаются «мошеннические» телефонные звонки, рассказывает представитель банка. В результате менее чем за полгода почти вдвое сократилось число сотрудников, которые не могут распознать голосовое мошенничество, а за 1,5 года почти в 30 раз сократилось число тех, кто переходит по фишинговым ссылкам в почте.

Учения проводит и «Ростелеком», «М.видео-Эльдорадо», Metro и «Связной-Евросеть». В «Вымпелкоме» такие тренинги проходят раз в квартал.

Хорошо спланированные атаки начинаются с разведки и инсайдерской информации об организации, рассказывает Гнедин. Так можно разработать вредоносный софт, который будет использовать уязвимости конкретной компании. Кроме того, жертвам сложно заподозрить атаку, поскольку письма отправляются от имени организаций, с которыми компания ежедневно сотрудничает, и даже с компьютеров их работников, которые могли быть взломаны ранее, поясняет Гнедин.

Шансы хорошо подготовленной атаки на успех высоки, соглашается директор по консалтингу ГК InfoWatch Мария Воронова. Несмотря на специальные средства защиты и постоянное обучение сотрудников, тактики обмана пользователей становятся все сложнее, что позволяет обходить защиту.

Специальные тренинги могут снизить вероятность успеха атаки, хотя и не до нуля. Нужно исходить из того, что сотрудники, которым положено открывать файлы во вложениях в электронной почте (как, например, работники отдела кадров открывают файлы с резюме), неминуемо продолжат это делать, разводит руками Легезо из «Лаборатории Касперского». Но комплексная система безопасности, включающая не только защитное ПО, но и тренинги и постоянный внутренний мониторинг, способна снизить риски, считает он.

10 главных кибератак в истории человечества

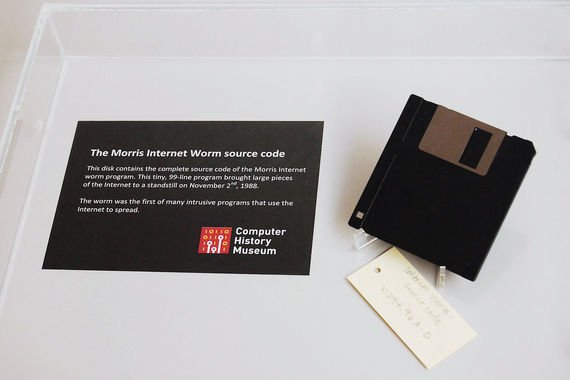

Эксперты антивирусных компаний «Доктор Веб», Eset и «Лаборатории Касперского», а также компании Digital Security (анализ уязвимостей IT-систем) перечислили самые важные кибератаки в истории. Червь Морриса – один из первых сетевых червей, распространяемых через интернет. Написан аспирантом Корнеллского университета Робертом Таппаном Моррисом и запущен 2 ноября 1988 г. в Массачусетском технологическом институте. Ущерб от червя Морриса был оценен примерно в $96,5 млн. На фото дискета с исходным кодом червя, хранящаяся в музее науки в Бостоне.

Компьютерный вирус «Чернобыль», также известный под именами «Чих» и CIH, стал первой вредоносной программой, которая была способна повредить аппаратную часть компьютера – микросхему Flash BIOS. Вирус впервые появился в июне 1998 г., и с тех пор его эпидемия не прекращалась.

В марте 1999 г. вирус Melissa стал первым вредоносным кодом, распространяющимся по электронной почте. Была нарушена работа почтовых серверов нескольких крупных компаний во многих странах. Механизм распространения вируса вызывал взрывную волну инфицированных писем. В результате резко возрастала нагрузка на почтовые серверы и существенно замедлялась – или прекращалась – обработка почтовых сообщений. Ущерб от эпидемии оценили в $80 млн. На фото эксперты Фредрик Бьорк (слева) и Джоан Экстром, которые помогли ФБР вычислить автора Melissa.

Вирус Mafiaboy, распространившийся в 2000 г., – одна из первых полномасштабных DDoS-атак (распределенный отказ в обслуживании) через интернет-серверы крупных компаний. Атаку на несколько известных сайтов, включая Yahoo, Fifa.com, Amazon, Dell, eBay и CNN, начал ученик канадской средней школы. Ущерб составил примерно $1,2 млрд.

Cabir – первый мобильный вирус – полноценный компьютерный червь, заражавший мобильные телефоны в 2004 г. Если телефон был заражен Cabir, то каждый раз при включении телефона на экране показывалось сообщение «Caribe». Вирус маскировался под программу для защиты телефона Caribe Security Manager, которую в виде специального файла пользователь должен был установить самостоятельно. Также он пытался заразить телефоны через Bluetooth.

ZeuS – троянская программа, появившаяся в 2007 г., – первый в истории случай распространения вредоносного софта через социальные сети. Пользователям Facebook передавалось несколько фотосообщений, которые переадресовывали на сайты с вирусом ZeuS. Затем троянская программа внедрялась в систему, перехватывала регистрационные данные пользователя, что позволяло похищать средства со счетов клиентов ведущих европейских банков. Вирусная атака затронула Испанию, Италию, Германию и Нидерланды. Атакам подверглись не только персональный компьютер жертвы, но и мобильные устройства.

StuxNet – первый вирус военного назначения и первое реально использованное кибероружие. Он атаковал промышленные системы, которые управляли производственными процессами в 2010 г. StuxNet вывел из строя ядерные объекты Ирана, физически разрушив инфраструктуру: тогда могло пострадать до 20% ядерных центрифуг Ирана (на фото одно из предприятий Ирана).

Вирус Lazarus в 2014 г. привел к масштабной утечке личных данных сотрудников Sony Pictures, электронной почты и неизданных фильмов киностудии. Потери компании были оценены в $100 млн (из них $83 млн – из-за потери готовящихся к прокату картин). Считается, что атака на серверы Sony была выполнена кибергруппой Lazarus, связанной с правительством Северной Кореи.

Специально разработанный для атак на энергетические компании вирус Industroyer предположительно стал причиной сбоев в энергоснабжении в Киеве в декабре 2016 г. Использует четыре легитимных протокола связи, широко распространенных в энергетике, управлении транспортом, водоснабжении и др. Как следствие, он не требует от хакеров предварительного поиска уязвимостей в сетях.

Знаменитый вирус-шифровальщик WannaCry в мае 2017 г. атаковал 200 000 компьютеров в 150 странах мира. Ущерб оценен в $1 млрд. Вирус проникал на компьютеры с операционной системой Windows, куда не были установлены обновления, шифровал содержимое жестких дисков и требовал с пользователей $300 за расшифровку. На фото британский IT-эксперт Маркус Хатчинс, которому приписывают нейтрализацию вируса-вымогателя. Правда, спустя два месяца Хатчинса арестовали в США по обвинению в распространении другой вредоносной программы – Kronos. С помощью этого вируса в 2014-2015 гг. кибермошенники успешно воровали данные банковских карт.

Какова ваша реакция?

Нравиться

10

Нравиться

10

Не_нравится

8

Не_нравится

8

Люблю

6

Люблю

6

Забавно

2

Забавно

2

Сержусь

1

Сержусь

1

Печально

1

Печально

1

Ух ты

2

Ух ты

2